Хакери откриха сериозен хардуерен проблем в M-серията на Apple

Apple продължава да стои в една не особено благоприятна обстановка. Оказва се, че група от изследователи успяват да открият пробив в системата на технологичния гигант. Това, което е открито, е една особена дупка в системата на Apple, която няма нищо общо със софтуера, а с хардуера. Apple отдавна се хвали като непробиваем, но точно това твърдение е накарало мнозина да открият начини, за да проверят възможностите на машините. Мнението на откривателите е, че откритият пробив не може да бъде поправен, а това кара Американският съ и 16 главни прокурори да заведат дело, добавяйки и други неприятни практики за потребителите на андроид – включително и отказ да бъде предоставен достъп до iMessage.

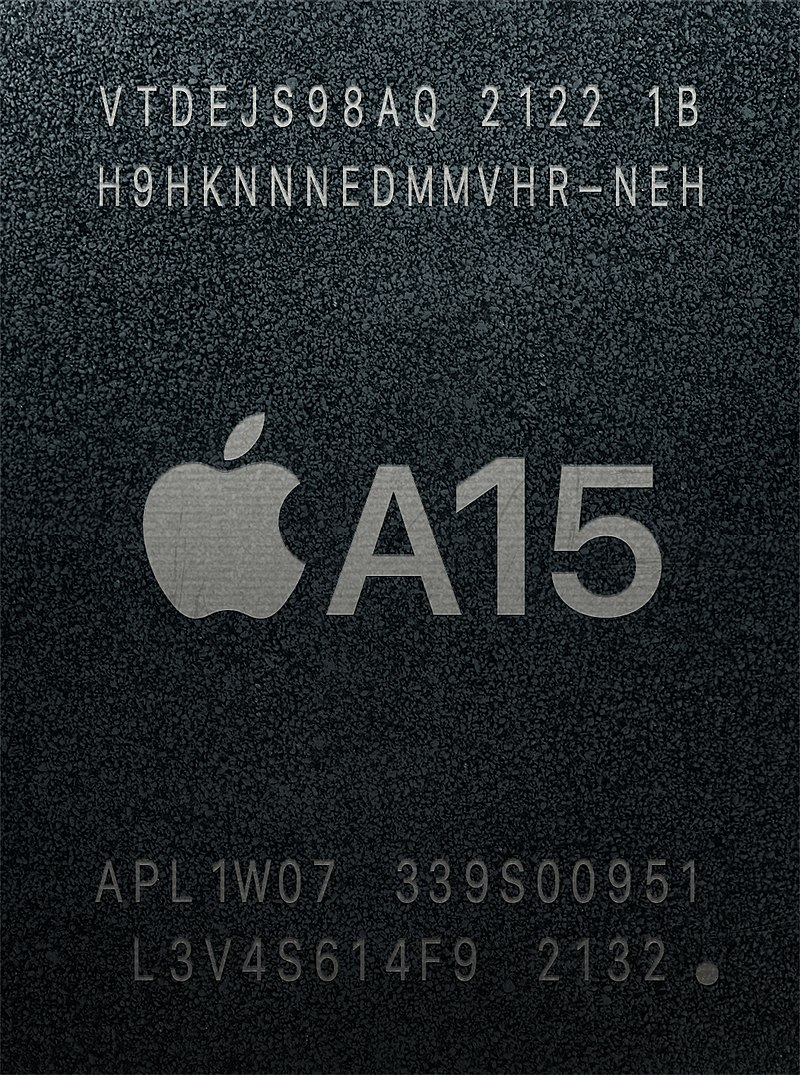

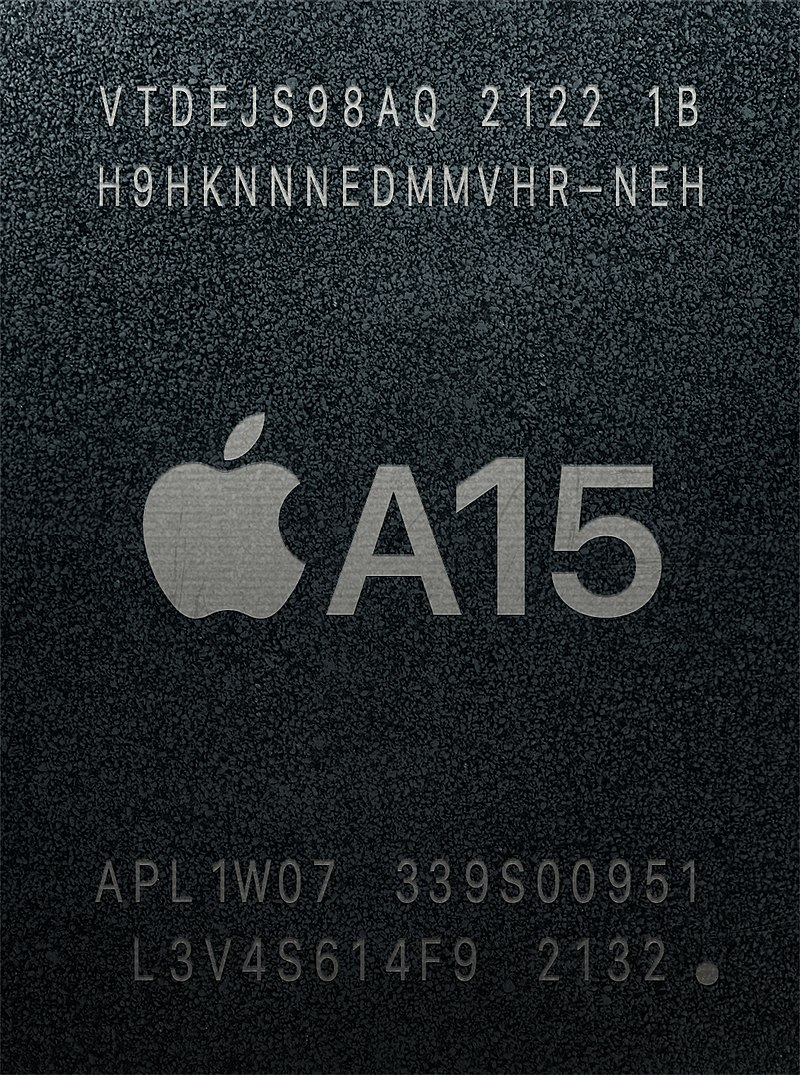

Американската правораздаваща институция очевидно е решила, че ще събере повече доказателства и причини, за да изправи гениите на Тим Кук в съдебната зала, а докато същите работеха, за да не дават повече вода в чужда мелница, новините се оказаха повече от лоши. Новите Apple чипове от M-серията, които бяха хвалени като едни от най-бързите и особено производителни на пазара, притежават една дизайнерската грешка, която позволява на един хакер да забладуи машината и да накара процесора да разкрие всички криптирани съобщения и данни от край до край. Това не е просто лоша новина за Apple, а евентуалният втори най-голям удар след пробивът в iCloud през миналото десетилетие.

Хакери или изследователи от групата GoFetch са успели да намерят слабо място в структурата на M-серията и да накарат един от елементите – DPM да споделя всичко, което обработва. Неговата тайна е, че с помощта на изкуствен интелект, започва да предполага и къде ще отиде следващата информация, която даден потребител би използвал и автоматично насочва вниманието си към следващият дял от паметта, който може да бъде използван.

Проблемът е, че докато този процес работи, хакерите могат да се опитат да ударят точно него, а в този случай, както вече става ясно, успяват. Не е ясно дали инженерите на Apple са обърнали внимание на този факт, но една грешка на чипа ще позволи на DPM да добавя допълнителни данни в cache памета и по този начин да разкрива криптирана информация и ценни данни като пароли и други видове файлове.

По информация на GoFetch, пробивът може да бъде забелязан в чипове М1, М2 и М3 на Apple. Проблемът е, че този пробив не може да бъде излекуван, тъй като говорим за хардуер. Има възможности за промяна на миграционните техники във въпросната архитектура на чипа през софтуер, но не и за решаване на проблема, с други думи, всички притежатели на тази серия, са доста уязвими, а това е много тъжната новина, особено след като са инвестирали по-сериозни суми, за да бъдат сигурни в собствения си хардуер.

Apple все още не споделят дали въпросният DPM може да бъде изключен и дали наистина няма да влоши качествата на работа. Основната идея на този процес е, че съкращава работата на процесора и постоянно дава необходимите данни, без да има нужда от самият процесор да извършва тази дейност.

Лошата новина е, че има достатъчно хакери, които отдавна познават възможностите на този страничен процес и често се занимават с откриване на дупки в цялата система.

В по-старите архитектури, при това не само на Apple, въпросният DPM се ограничаваше и не се опитваше да подава информация или други важни данни на процесора, преди да бъдат наистина изисквани. Единственият проблем е, че с малко повече внимание и наблюдение на Apple системите, някои хакери успяват да изпращат допълнителни стойности и да го заблуждават, че в този момент се изисква парола за едно или други приложение, а в някои случаи, както може да подозирате, най-вероятно става въпрос за нещо друго – банковата сметка.

И докат е ясно, че никой не може да накара Apple да пусне важните ключове директно, бъдещето ще бъде пълно с манипулации. Най-важното е, че самата система работи по следния начин. Ако DPM разглежда информация, която в този момент прилича на текст, той автоматично я разглежда като адрес, ако види поле за парола, което има своите специфики, той бърза да достави и съответната стойност, която е записана – идеята е, че това спестява много скорост. И докато самата парола няма да бъде видима на полето, DPM я доставя като видима за процесора.

Следователно е ясно, че в един момент, никой не знае какво правите на вашето устройство, но когато поискате парола, тя ще е видима именно там. Проблемът се крие другаде, след като никой не знае точното време и място, хакерите просто ще следят повечето процеси до една машина и ще се стремят да уловят онези сигнали, които посочват, че някъде се говори за поле за пароли.

С други думи, ако едно поле за парола се маркира като А, самата парола е Б, а след завършването на процеса имаме В. То е логично, че В = А+Б. Това е най-елементарният начин за описване на самият процес. Тъй като говорим за криптирана информация, то най-вероятно нито един ключ няма да изглежда като нещо толкова елементарно, а ще бъде серия от символи, хакерите лесно създават скриптове, с които да разделят цялото уравнение на части.

Тук идва и по-лошата новина, GoFetch не са използвали по-сложна система или програма, за да успеят да направят пробива. Не са имали нужда от администраторски права, а са използвали програма, която най-често изисква стандартните разрешения за работа.

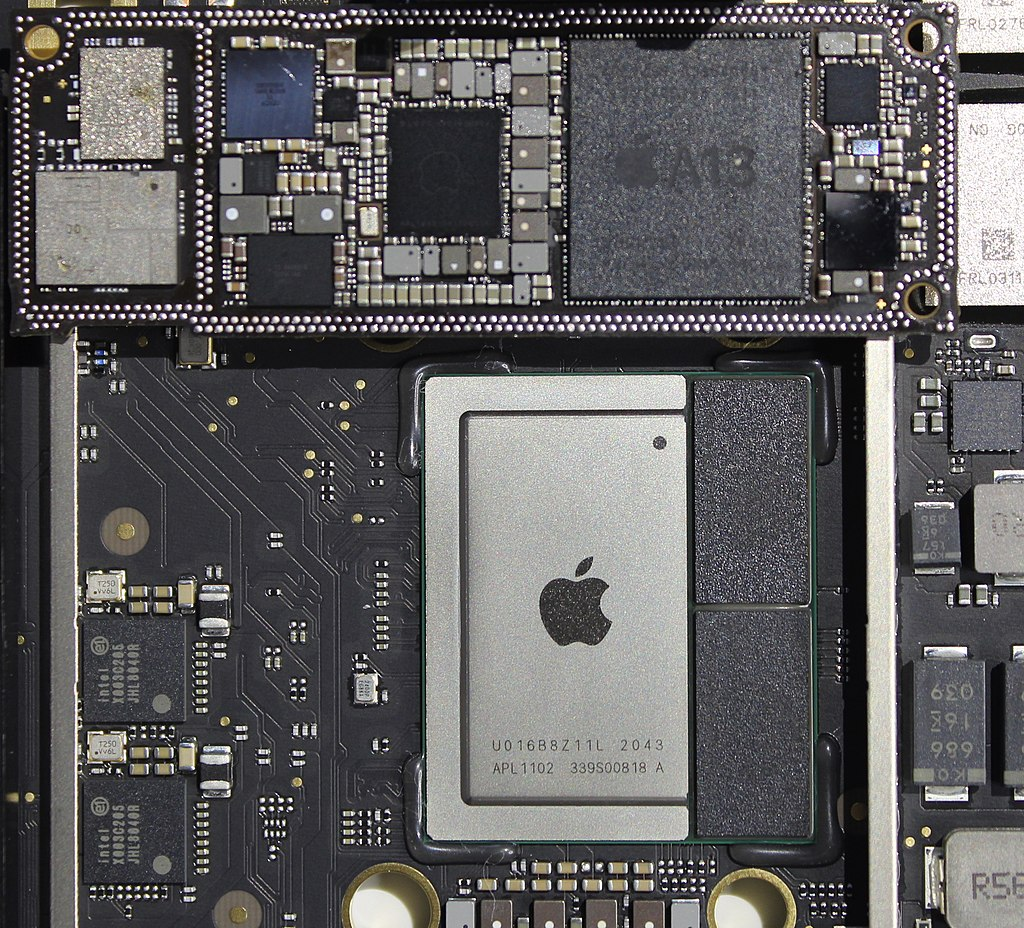

Самите ядра на М чиповете са разделени на два дяла – едните работят за производителност, докато другите са необходими за мощност. И докато приложението на GoFetch се намира в дяла с мощността, той може да чака доставката на информация, докато най-накрая намери поне един от ключовете за сигурност. Следващият проблем е, че атаката работи за старите алгоритми, както и за новите. За тази програма е необходим по-малко от час, за да успее да улови 2048-битов RSA ключ и около 2 часа, за малко по-сложните. Най-сложните процеси изискват атака от десет часа.

Какъв е изходът от самата ситуация и какво наистина ще се случи. Това със сигурност не е краят на света, проблемът се корени другаде. Apple ще трябва да намерят по-сериозни начини, за да променят танца на процесорите в техните нови машини Това означава, че ще трябва да използват други стъпки, но със сигурност ще имат главоболия, особено след като самата производителност се намали и практически обезсмисля инвестицията.

На този етап няма много официални изявления, но самите хакери потвърждават, че промените няма да засегнат повечето програми и процеси на Apple машината, забавянето може да се разглежда единствено и само в моменти, когато говорим за софтуер, който използва криптографични операции, каквито най-често са паролите. Препоръката на анализаторите е, че е от особено значение да има опция за изключване на DPM, когато се работи с подобни ценни данни, но Apple отказват да коментират. Никой не дава гаранция, че други процеси също не могат да бъдат засегнати, но това са дневните открития, които наистина биха могли да притесняват модерния потребител.